Mobile Application SSL Pinning Bypass #Part 2

Table of Contents

Hellaww lanjut ke part 2 yang mungkin masih sedikit simple, Cara yang kedua adalah melakukan dengan OpenVPN, Cara ini adalah SSL Pinning tanpa menggunakan Injection Script karena hanya melakukan redirect ataupun pengalihan traffic menggunakan OpenVPN.

Bahan-bahan yang kalian butuhkan disini adalah :

OpenVPN Server OpenVPN Apps

Step pertama disini kalian cukup install OpenVPN server dan kalian cukup download scriptnya disini jika kalian tidak mau ribet ya, yes i know u lazy people setelah kalian download kalian cukup settings konfigurasi terhadap OpenVPN, Kalian cukup command:

wget https://git.io/vpn -O openvpn-install.sh

sed -i "$(($(grep -ni "debian is too old" openvpn-install.sh | cut -d : -f 1)+1))d" ./openvpn-install.sh

chmod +x openvpn-install.sh

sudo ./openvpn-install.sh

Kalian cukup ikuti konfigurasinya seperti gambar dibawah ini, kalian sesuaikan hostname dengan ip kalian ya:

Setelah kalian sudah mengikuti step-by-stepnya diatas maka akan ada filename dengan format *.ovpn yang sudah kalian create, Lanjut kalian menggunakan ifconfig untuk memastikan pada terminal maka akan terlihat bahwa ada interface tun0

Dan akan terlihat bahwa file kalian tersimpan di /root/ namafilekalian.ovpn, kalian pindahkan file tersebut kedalam filemanager android ataupun emulator kalian untuk dilakukan import dengan apps OpenVPN.

Setelah itu kalian jalankan OpenVPN Server kalian, Gimana caranya kak? Kalian cukup command:

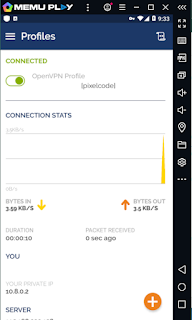

sudo service openvpn startSetelah kalian start OpenVPN server kalian, kalian download OpenVPN Apps di emulator ataupun device, Dan kalian cukup import dan add profile kalian yang tadi kalian create sebelumnya, Kalian cukup jalankan dan maka akan seperti ini:

Step selanjutnya adalah kalian harus setting untuk melakukan MITM ataupun pengalihan intercept traffic interface Wifi atau OpenVPN sebelum masuk kedalam interface eth0, kalian bisa melakukan ini dengan menggunakan iptables, Kalian bisa command dibawah ini dengan mengubah IP yang kalian sudah setting tadi pada saat konfigurasi:

# For WIFI: -i wlan0

sudo iptables -t nat -A PREROUTING -i wlan0 -p tcp --dport 80 -j REDIRECT --to-port 8080

sudo iptables -t nat -A PREROUTING -i wlan0 -p tcp --dport 443 -j REDIRECT --to-port 8080

sudo iptables -t nat -A POSTROUTING -s 192.12.4.0/24 -o eth0 -j MASQUERADE

# For OpenVPN: -i tun0

sudo iptables -t nat -A PREROUTING -i tun0 -p tcp --dport 80 -j REDIRECT --to-port 8080

sudo iptables -t nat -A PREROUTING -i tun0 -p tcp --dport 443 -j REDIRECT --to-port 8080

sudo iptables -t nat -A POSTROUTING -s 192.168.4.0/24 -o eth0 -j MASQUERADE

Nb: Change 192.168.4.0 with ur IPKarena disini saya menggunakan tun0 kalian bisa sesuaikan saja commandnya dan jangan lupa diganti untuk IPnya.

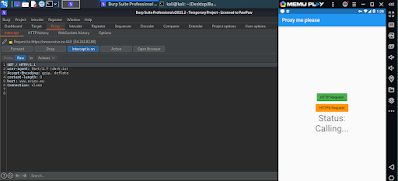

Step selanjutnya kalian harus settings Burpsuite kalian, kalian bisa membuka tab Proxy Lalu kalian pilih Options, Lalu kalin bisa pilih spesific address dan kalian pilih dengan 192.168.4.1 atau 10.8.0.1 yang kalian dapat dari tun0.

Setelah kalian sudah kalian pindah tab ke bagian Request handling dan kalian ceklis bagian "Support invisible proxying" jika sudah langsung kalian save atau oke.

Lalu kita coba jalankan aplikasinya dan lihat apakah berhasil atau tidak yaaa hmm, Dan percobaan berhasil yeayy~

Oh iya disini saya menggunakan aplikasi dari nviso untuk melakukan testing yang berbasis flutter jika kalian ingin mencobanya juga bisa mendownload aplikasinya disini, Gimana cukup mudah bukan? Oke mungkin cukup sekian dan tunggu part 3 nya, Jika ada yang belum mengerti bisa komentar ya kak. Semoga bermanfaat and dont forget to share and see you next time byee~

Post a Comment